Engagiert Servers Angetrieben von 3rd Generation Intel Xeon Prozessoren

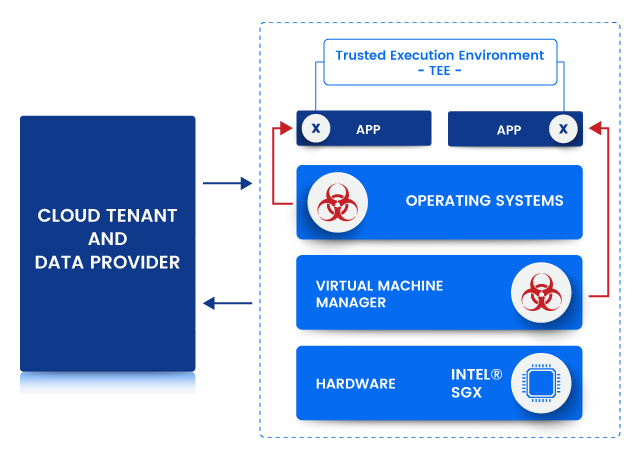

SGX bietet eine wichtige Datenschutzschicht, die eine wichtige Rolle bei der Ermöglichung vertraulicher Datenverarbeitung spielt. Die Technologie wurde mit der Veröffentlichung des 3 erheblich verbessertrd Intel Generation® Xeon® Skalierbare Prozessoren (Codename Ice Lake), die in Kürze mit erhältlich sein werden phoenixNAPist engagiert server Lösungen

Als Intel Next Wave Cloud Dienstleister, phoenixNAP wird einer der ersten sein data center Anbieter bieten Zugang zu den Prozessoren der neuesten Generation auf globaler Ebene. Neben den Verbesserungen der Taktrate und der Kernanzahl sind die neuesten 3rd Intel Xeon Scalable-Prozessoren der Generation enthalten auch aktualisierte Intel SGX-Funktionen, die eine Grundlage für vertrauliches Computing bilden.

Vertrauliche Computerlösungen

Nutzung der Intel-Prozessoren der neuesten Generation, phoenixNAPist engagiert servers bietet ein Höchstmaß an Leistung und Sicherheit. Unternehmen, die vertrauliches Computing ermöglichen möchten, können diese mithilfe mehrerer Bereitstellungsmodelle nutzen - traditionell dediziert servers, Bare Metal Cloud und Data Security Cloud.